Meltdown y Spectre afectan a los procesadores de todos los grandes fabricantes

Cuando parecía que el año 2017 iba a ser difícil de superar en materia de ciberseguridad “gracias” a WannaCry, el año 2018 parece que tampoco va a tener tregua. Y es que este amanece con una investigación la cual saca a la luz que, casi todos los procesadores de los equipos fabricados en las dos últimas décadas, contienen vulnerabilidades de seguridad claves, afectando por ello a millones de usuarios de todo el planeta, entre los que es probable que pueda incluirse usted; cómo podrá verificar más adelante.

Tanto es el impacto generado, que estás “simpáticas” vulnerabilidades ya han sido bautizadas con nombre propio: Meltdown y Spectre. Unos apodos que parece que seguirán estando en boca de todos durante una larga temporada.

La vulnerabilidad de los mismos reside en que las propias características de las CPU’s les ayudan a funcionar más rápido y de forma más vil, siendo por ello ya consideradas las dos vulnerabilidades más graves de la historia de la computación.

Y es que, ambos, con características muy similares, afectan a los procesadores de todos los grandes fabricantes, y deja expuesto a casi cualquier ordenador que existe en el mundo. Tan es así, que su gravedad es de tal magnitud que al comienzo los investigadores no daban crédito.

¿Qué son y cómo funcionan Meltdown y Spectre?

Meltdown

Fue la primera vulnerabilidad de las dos en hacer acto de presencia. Esta está vinculada con el hardware del microprocesador y no basta una actualización de su micro-código para revertir la situación completamente. Es por ello que los fabricantes de los equipos afectados, así como los desarrolladores de los diferentes SO’s (o sistemas operativos), tendrán que actualizar su propio software para poder proteger así a los millones de usuarios afectados.

Para entender el funcionamiento de esta vulnerabilidad, primero debemos partir del conocimiento de que el núcleo de nuestro sistema operativo almacena datos y procesos de gran importancia, haciéndolo en ciertas direcciones de memoria. Una vez sabemos esto, el problema radica en que Meltdown permite que un proceso maligno pueda leer cualquier memoria mapeada física, del núcleo o de cualquier otro proceso, con independencia de si debería o no poder hacerlo.

Esto implica, por tanto, poder acceder sin dificultad alguna a las direcciones de memoria reservadas para el núcleo de nuestro sistema operativo pudiendo leer contraseñas, claves de cifrado y cualquier otro tipo de información potencialmente sensible que el kernel (o núcleo) haya decidido almacenar en la correspondiente dirección de memoria.

Spectre

Esta segunda vulnerabilidad, por otro lado, afecta a los microprocesadores modernos que utilizan predicción de saltos. En la mayoría de los procesadores, la ejecución especulativa que aparece por un fallo de la predicción, puede dejar efectos colaterales que pueden revelar información privada a un potencial atacante.

Un ejemplo de ello sería, si el patrón de accesos a la memoria realizados por la mencionada ejecución especulativa depende de datos privados, el estado resultante del caché de datos supone una vía lateral mediante la cual un atacante puede ser capaz de obtener información acerca de los datos privados utilizando un ataque sincronizado.

Con Spectre el problema es relativamente similar al de su compañero, pero es mucho más difícil de mitigar además de ejecutar y el software maligno aprovecha la ejecución especulativa para obtener acceso a la memoria utilizada por otras aplicaciones.

Por tanto, una vez presentados oficialmente, destacar de nuevo que, aunque puedan parecer lo mismo, la diferencia entre ambos estriba en que Meltdown permite acceder a la memoria del sistema, mientras que Spectre permite acceder a la memoria de otras aplicaciones para robar esos datos. Además de ello, Spectre necesita ser adaptado al entorno de software del proceso marcado como víctima, si bien por otro lado sus ataques son viables en una mayor variedad de procesadores.

¿A quién afecta ambas vulnerabilidades?

Intel

Según el equipo de expertos que descubrió ambas vulnerabilidades, los procesadores Intel son sin duda los más afectados. Y es que, según los investigadores,

«todo procesador de Intel que implemente ejecución fuera de orden está potencialmente afectado, lo que implica que efectivamente todos los microprocesadores de la marca comercializados desde el año 1995 (excepto el Intel Itanium y el Intel Atom de antes de 2013)».

Intel respondió a las vulnerabilidades reportadas en la seguridad con un comunicado oficial. Así es, prácticamente todos los procesadores de la compañía de hace más de una década son vulnerables, por lo que si cuenta con un equipo o teléfono con procesador Intel (excepto los dos mencionados anteriormente) su equipo es vulnerable.

Por otro lado, cabe destacar que los investigadores han indicado que la vulnerabilidad Meltdown es exclusiva de los procesadores Intel, mientras que la vulnerabilidad Spectre puede posiblemente afectar a procesadores Intel, ARM Y AMD. Concretamente, los procesadores con ejecución especulativa incorporada en su arquitectura son los afectados por estas vulnerabilidades.

Por otro lado, cabe destacar que los investigadores han indicado que la vulnerabilidad Meltdown es exclusiva de los procesadores Intel, mientras que la vulnerabilidad Spectre puede posiblemente afectar a procesadores Intel, ARM Y AMD. Concretamente, los procesadores con ejecución especulativa incorporada en su arquitectura son los afectados por estas vulnerabilidades.

ARM

Con ARM, no existe mucha información todavía, de hecho se sigue investigando cuáles son todos los modelos afectados, siendo hasta la fecha los modelos Cortex R-7, R-8, A-8, A-9, A-15, A-17, A-57, A-72, A-73 y A-75.

Android

Por otro lado, todos los teléfonos inteligentes de este sistema operativo son vulnerables, aunque cabe destacar que Google ya tomó cartas en el asunto con la última actualización de seguridad realizada el pasado 5 de Enero, la cual ya está disponible para todos los fabricantes que trabajan con dicho sistema operativo.

Una gran parte de estos dispositivos de gama media utilizan Cortex-A53 y Cortex-A55 de 8 núcleos y no están afectados por ambas vulnerabilidades, ya que no realizan ejecución fuera de orden como ocurre con Intel. Esto incluye también los sistemas en chip Snapdragon 630, Snapdragon 626 y Snapdragon 625 de Qualcomm, así como todos los procesadores Snapdragon 4xx basados en núcleos A53 y A55.

Apple

Al igual que Google, Apple ha sido muy claro en especificar que prácticamente todos sus productos también son vulnerables, pero también han actuado rápido lanzando los parches de seguridad para las últimas versiones de iOS, macOS y tvOS, por lo que recomendamos a todos los usuarios instalar la última actualización de seguridad.

IBM

La multinacional estadounidense también ha confirmado que sus procesadores POWER están afectados por ambos ataques, incluidos los POWER 8 y POWER 9. Además de ello, también afecta a los sistemas basados en IBM System Z.

Oracle

Por otro lado, la compañía especializada en el desarrollo de soluciones de nube y locales, ha indicado que sus sistemas SPARC basados en V9 (T5, M5, M6, S7, M7, M8, M10, M12) no están afectados. En cambio las versiones de sus procesadores más antiguos y que ya no disponen de soporte, podrían no escaparse.

AMD

Esta compañía es la única que se ha atrevido a confirmar que sus procesadores estaban fuera del alcance de tan temidos malware’s. Aunque debido a que utilizan una arquitectura muy similar a las CPU’s de ARM e Intel, el equipo de expertos que sacó a la luz ambas vulnerabilidades, no está tan seguro de ello.

Por último, existen buenas noticias para los sistemas Raspberry Pi, ya que se confirma que estos no son vulnerables a Meltdown ni a Spectre.

Soy un usuario afectado. ¿Qué medidas existen actualmente y cuáles son los próximos pasos?

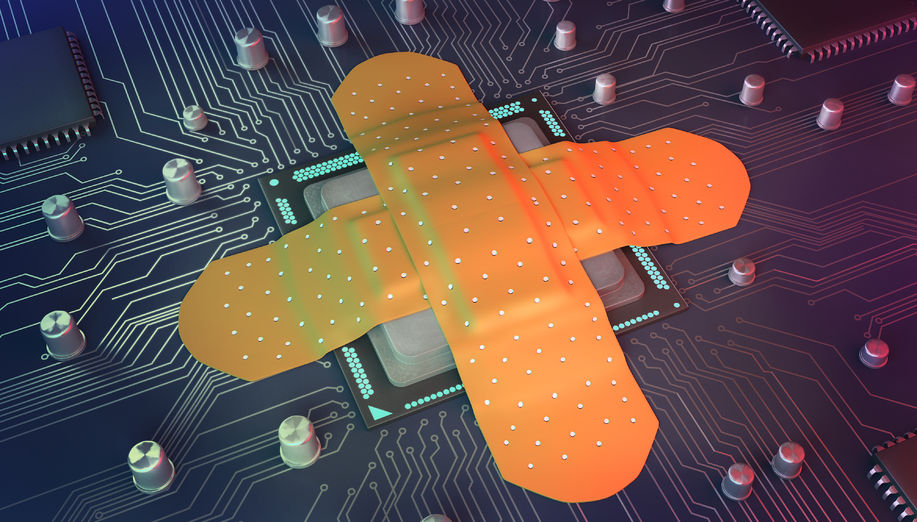

No todo son malas noticias debido a que se han ido publicando varios procedimientos para ayudar a proteger a nuestros equipos y a otros dispositivos contra las vulnerabilidades de seguridad de Meltdown y Spectre.

Entre ellos, el más polémico fueron los primeros “parches” contra ambas vulnerabilidades, donde debido a la situación de pánico e intento de búsqueda repentina a una solución a contrarreloj, llevó a las compañías a crear una “solución” precipitada cuyo resultado era más bien contraproducente.

Esta generaba una pérdida de rendimiento en los equipos, especialmente en los ordenadores más antiguos. Y es que en las nuevas plataformas de octava generación se han obtenido caídas de rendimiento de entre un 2 y un 14%. Además de la pérdida de rendimiento, se comprobó a finales del mes de enero que también que existían reinicios indeseados tras la instalación de dichos parches, afectando incluso a los chips más recientes de la compañía Intel.

La buena noticia es que, pese al pequeño percance, justo un mes después, Intel ha conseguido corregir los errores generados por su antecesor mediante un nuevo micro-código y ya tiene disponible una versión estable de su parche contra ambas vulnerabilidades. Este será aplicable a todos los procesadores de la 6ª, 7ª y 8ª Generación de la arquitectura Core.

El nuevo micro código o “parche”, cómo así es popularmente conocido, se empezará a distribuir en las próximas semanas a los fabricantes de placas base para que puedan sacar nuevas revisiones de las BIOS. Aunque los usuarios de las plataformas más antiguas todavía deberán tener un poco de paciencia. Intel sigue desarrollando el correspondiente micro-código para estas plataformas, desde los antiguos Core 2 Quad de núcleo Yorkfield hasta los más modernos Broadwell.

Por otro lado, al igual que con Intel, ya se han lanzado parches de seguridad compatibles con los procesadores ARM. Para ello simplemente debemos comprobar las actualizaciones de nuestro equipo.

En cuanto a Apple, la compañía también añadió mitigaciones para el problema en MacOS 10.13.2, iOS 11.2 y tvOS 11.2. Estos parches se lanzaron un mes antes de que las vulnerabilidades fueran hechas públicas. También se incluyeron parches adicionales en una actualización para Safari, así como en una actualización adicional para MacOS 10.13 e iOS 11.2.2.

Finalmente, AMD, pese a seguir reconociendo que sus procesadores quedan al margen de este desastre, ha confirmado que publicará una actualización opcional del microcódigo de sus CPUs.

Puntualizar que estos parches, cómo hemos comentado al principio, al estar vinculada la vulnerabilidad con el hardware del microprocesador, no harán que se revierta la situación, por lo que el fin de Spectre y Meltdown deberá esperar mientras las compañías desarrollan los primeros chips inmunes, como así anunciado entre ellos Intel para este 2018.

Medidas preventivas mientras se estabiliza la situación

Por otro lado, entre las medidas preventivas en el caso de verse afectado y para evitar poner en un compromiso a nuestro equipo mientras la situación se templa y las soluciones se estabilizan, es altamente recomendable:

- Instalar las actualizaciones de software a medida que se vayan publicando.

- Evitar pinchar enlaces a sitios desconocidos.

- No descargar archivos o aplicaciones de fuentes desconocidas.

- Seguir los protocolos de seguridad a la hora de usar contraseñas seguras.

- Emplear un software de seguridad para ayudar a protegerse del malware.

Estas medidas de prevención son prácticamente las mismas que deberíamos seguir en una situación normal tanto a nivel profesional dentro de un negocio, así como a nivel personal, como ya publicamos anteriormente mediante una pequeña guía sobre ciberseguridad.

Y es que en Grupo Garatu, como expertos y fieles apasionados en la materia, estaremos encantados de poder ayudarte con cualquier duda en relación a la seguridad dentro esta nueva y apasionante cuarta revolución llena de grandes retos y desafíos los cuales podemos abordar juntos.

¡Llámanos al +34 943 344 645 o envíanos un correo desde nuestro formulario comentándonos tus dudas o como poder ayudarte a proteger tu apasionante proyecto!