WannaCry, el Ransomware más efectivo y rápido que nunca hayamos visto

De todos es sabido, el ataque masivo de virus de ransomware que parece ha afectado a las oficinas de Telefónica, además de supuestamente a otras empresas que no habian confirmado en un primer momento. El método de infección y propagación se ha producido aprovechando una vulnerabilidad del sistema operativo Windows para la que ya existe un parche.

La versión del virus según los análisis es un HydraCrypter que pertenece a una variante de las versiones WannaCry.

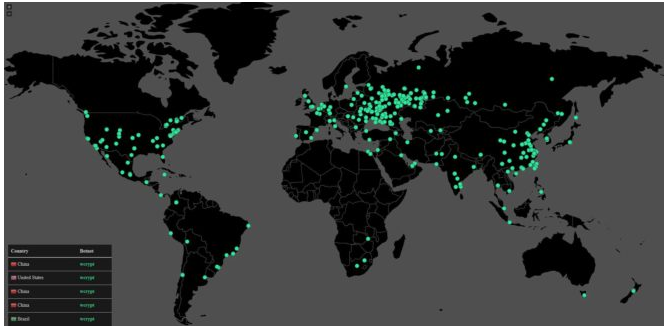

El ataque no se ha quedado en España ya que se ha extendido a los sistemas informáticos de cientos de empresas privadas y organizaciones públicas de todo el mundo, incluso con mayor virulencia.

En pocas horas, el malware ya había infectado a víctimas en mas de 74 países como bién nos muestra una imagen del periódico El mundo

Conforme ha comentado Jakub Kroustek, experto en antivirus, parece que se han detectado en todo el mundo más de 57.000 ataques en pocas horas de este malware.

Como ya os venimos diciendo a todos los que nos seguis, el Ransomware es un virus que encriptan los datos del equipo que se ha infectado y otros equipos que están conectados en la misma red LAN.

Para devolver los archivos, exigen a la víctima realizar un pago, en estos momentos en bitcoins y supuestamente, una vez pagado el rescate, volver a habilitar el acceso al ordenador y a los datos.

Pero, como bién os explicamos en ¿Que es el Ransomware? esto no sucede así. Efectuado el pago que piden, no existe garantía alguna de recuperar los datos.

Recursos afectados:

- Microsoft Windows Vista SP2

- Windows Server 2008 SP2 and R2 SP1

- Windows 8.1

- Windows RT 8.1

- Windows Server 2012 and R2

- Windows 10

- Windows Server 2016

- Windows 7

¿Pero que es Wanna Decryptor?

Wanna Decryptor, o WannaCry o wcry como también se le conoce, es un programa de ransomware específico en el que su velocidad de ataque es inaudita.

WannaCry bloquea absolutamente todos los datos en el sistema informático, tanto sus discos duros como las unidades de red a las que estén conectadas, dejando al usuario con sólo dos archivos: instrucciones para que sepa que tiene que hacer a continuación y el programa Wanna Decryptor en sí.

La virulencia de este ataque viene provocada por la explotación de la vulnerabilidad descrita en el boletín MS17-010 usando EternalBlue/DoublePulsar, que puede infestar al resto de sistemas Windows conectados en la misma red y que no estén debidamente actualizados.

La virulencia de este ataque viene provocada por la explotación de la vulnerabilidad descrita en el boletín MS17-010 usando EternalBlue/DoublePulsar, que puede infestar al resto de sistemas Windows conectados en la misma red y que no estén debidamente actualizados.

Es por eso que la infección de un solo equipo puede llegar a comprometer a toda la red corporativa.

Este malware cifra todos los ficheros con extensiones bastante comunes, les añade una extensión .WNCRY

Cuando el software se abre le dice al usuario del ordenador que sus archivos han sido cifrados, y les da unos días para pagar, advirtiendo que sus archivos de lo contrario se eliminarán.

Ordena el pago en Bitcoin, da instrucciones sobre cómo comprarlo y facilita una dirección Bitcoin para enviarlo.

Todo apunta a que la línea de ataque ha podido ser algún tipo de spam con adjunto que alguno de los trabajadores de la intranet empresarial ha podido abrir, aprovechando una vulnerabilidad de su ordenador.

¿Cómo prevenir el ataque?

Actualizar el sistema operativo Windows con los últimos parches de seguridad ya que el malware aprovecha una vulnerabilidad para el que ya existe un parche de seguridad. Dicha actualización de seguridad impide que el virus se pueda propagar fácilmente por la red. El boletín de seguridad de Microsoft que lo soluciona es MS17-010.

En caso de que no sea posible aplicar los parches de seguridad, hay que optar por las siguientes medidas de atenuación:

- Aislar la red donde haya equipos infectados.

- Aislar los equipos infectados.

- Bloquear la comunicación de los puertos 137/UDP y 138/UDP así como los puertos 139/TCP y 445/TCP en las redes de las organizaciones.

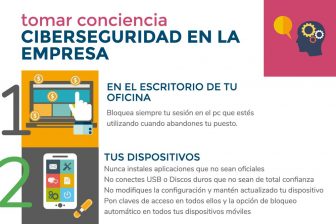

Ningún antivirus es infalible, pero unas buenas prácticas en la empresa deben ser lo que ayude a poner barreras a estos ciberdelincuentes:

- No abras adjuntos en correos de usuarios desconocidos o que no hayas solicitado, elimínalos directamente.

- No contestes bajo ningún concepto a este tipo de correos.

- Fíjate en la url al seguir enlaces en correos, mensajería instantánea y redes sociales, aunque sean de contactos conocidos. Que sigan el protocolo https://

- No ejecutes ningún archivo .exe.

Consulta nuestro Decálogo sobre ciberseguridad

¿Tus datos o tu dinero? Mejor ser precavido. ¿No te parece?