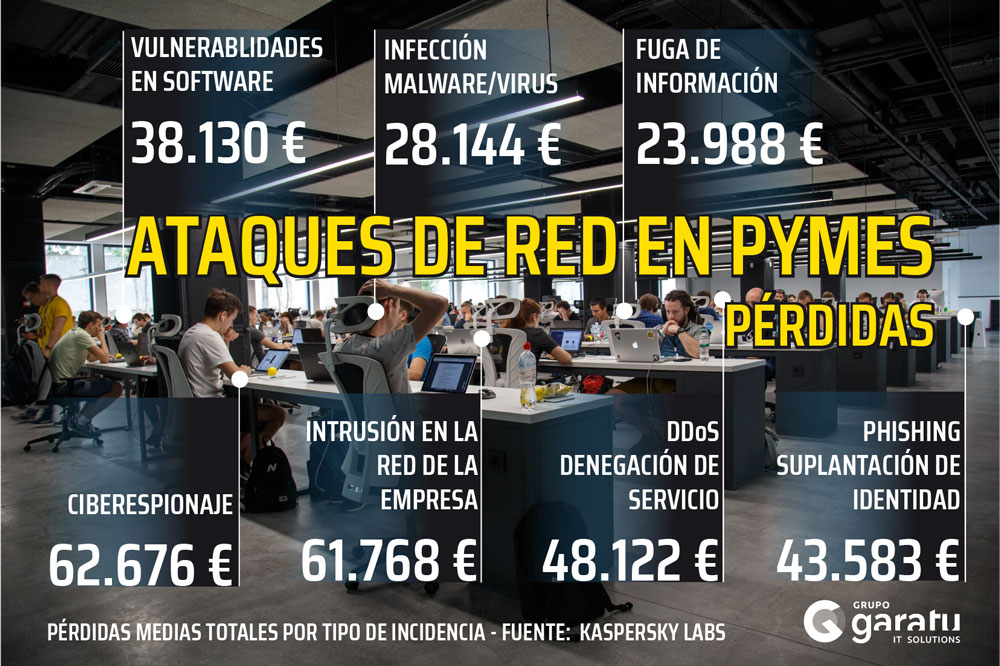

Las pérdidas que generan los ataques en la Red en las empresas pueden hacer que se tambalee tu presupuesto

¿Cuánto dinero estás dispuesto a perder?

Cuando John Von Neumann presentaba por primera vez en 1949 la opción de desarrollar pequeños programas replicantes, cualificados para controlar a otros programas de similar estructura, no podía ni imaginarse que tendríamos que protegernos de su misma teoría pero en la versión negativa; los virus informáticos.

Desde que en 1987 el virus Jerusalem, o el Viernes 13 comenzaron infectando archivos .exe pasando por el famoso gusano Happy y perfeccionándose en el año 2000 con Mydoom, Bagle, Netsky, etc., los ciberdelincuentes se dieron cuenta que no solo les generaba notoriedad y repercusión sino que podrían llegar a ganar sumas muy interesantes de dinero.

Así que, los virus, que ya eran de por si destructores y nocivos, se transformaron en gusanos y troyanos comprometidos en la formación de redes de bots, con el único propósito de hacer crecer un negocio realmente fructífero: la obtención de dinero bajo extorsión.

Hoy en día ya no se trata de curiosos que explotan las debilidades en los sistemas operativos de operación de computadoras, sino de bandas criminales organizadas que se infiltran en las redes de computadoras para obtener ganancias financieras.

Y llegamos a nuestros días donde virus como WannaCry o Petya/GoldenEye entre otros, así como su difusión en los medios han popularizado términos tales como malware o ransomware antes reservados solo a entendidos.

Diferentes tipos de malware que los ciberdelincuentes pueden crear:

Los tipos de malware más comúnmente vistos se encuentran en las siguientes categorías principales:

Spyware

O también conocidos como «keyloggers o programas espías». Este software espía, rastrea y roba información digital. La víctima no es consciente de la situación aunque puede ver ralentizado su ordenador. Está particularmente interesado en datos financieros como los detalles de las tarjetas de crédito y las credenciales de inicio de sesión de banca en línea.

O también conocidos como «keyloggers o programas espías». Este software espía, rastrea y roba información digital. La víctima no es consciente de la situación aunque puede ver ralentizado su ordenador. Está particularmente interesado en datos financieros como los detalles de las tarjetas de crédito y las credenciales de inicio de sesión de banca en línea.

Troyanos

Disfrazados como programas seguros, los troyanos están diseñados para engañar a los usuarios, para que, sin saberlo, los instalen en su propio sistema y luego sean saboteados por él. Los troyanos se utilizan generalmente para robar información de identificación financiera y personal (PII).

Disfrazados como programas seguros, los troyanos están diseñados para engañar a los usuarios, para que, sin saberlo, los instalen en su propio sistema y luego sean saboteados por él. Los troyanos se utilizan generalmente para robar información de identificación financiera y personal (PII).

Virus

Desde la década de 1970, un virus informático es un código contagioso que infecta el software y luego se propaga de un archivo a otro dentro de un sistema. Cuando el software o los archivos infectados se comparten entre computadoras o en Internet, el virus se propaga a nuevos hosts.

Desde la década de 1970, un virus informático es un código contagioso que infecta el software y luego se propaga de un archivo a otro dentro de un sistema. Cuando el software o los archivos infectados se comparten entre computadoras o en Internet, el virus se propaga a nuevos hosts.

Ransomware (Tipos de Ransomware)

Al bloquear los datos del ordenador de la víctima, generalmente mediante encriptación, Ransomware exige el pago enviado a un atacante para que se liberen los archivos cifrados y se restaure el acceso a la computadora de la víctima.

Al bloquear los datos del ordenador de la víctima, generalmente mediante encriptación, Ransomware exige el pago enviado a un atacante para que se liberen los archivos cifrados y se restaure el acceso a la computadora de la víctima.

Botware

El propósito de Botware es convertir el pc de la víctima en un «zombi» y formar parte de una red más grande de dispositivos que esperan instrucciones de su controlador para lanzar un ataque. Una denegación de servicio distribuida (DDoS) es un ejemplo clave.

El propósito de Botware es convertir el pc de la víctima en un «zombi» y formar parte de una red más grande de dispositivos que esperan instrucciones de su controlador para lanzar un ataque. Una denegación de servicio distribuida (DDoS) es un ejemplo clave.

CryptoHackers

Cryptohacking es el secuestro de la computadora de la víctima para minar o generar criptomoneda. Se alimenta de la potencia de la CPU de la víctima y hace que la computadora de la víctima se ralentice o incluso se bloquee.

Cryptohacking es el secuestro de la computadora de la víctima para minar o generar criptomoneda. Se alimenta de la potencia de la CPU de la víctima y hace que la computadora de la víctima se ralentice o incluso se bloquee.

En el panorama actual, los delincuentes cibernéticos no necesitan tener la capacidad técnica para crear ningún malware ni para distribuir el ataque.

De hecho, se requiere muy poco conocimiento.

Lo único que necesitan es el acceso a los canales de comunicación oscuros, desde donde pueden «ordenar» un malware o incluso un ataque directo contra un objetivo elegido.

Los virus informáticos más costosos de todos los tiempos

El virus informático más caro de todos los tiempos se conoce como MyDoom, que causó $ 38 mil millones en daños. MyDoom se movía muy rápido, infectando las redes abiertas y cada computadora con acceso a ella. En 2004, se estimó que este virus afectaba al 25% de todos los correos electrónicos.

Como curiosidad, os mostramos los 10 virus que más daño han producido, en otros tiempos:

2. Tan grande – $ 37.1 mil millones

3. ILOVEYOUE – $ 15 mil millones

4. Conficker – $ 9.1 mil millones

5. Código Rojo – $ 2 mil millones

7. SirCam – $ 1 mil millones

8. SQL Slammer – $ 750 millones

9. Nimda – $ 635 millones

10. Sasser – $ 500 millones

¿Cuáles son las pérdidas que una empresa poco protegida puede tener que asumir?

No solo es el rescate que te pueden obligar a pagar para recuperar tus datos, sino que debes añadir los costos directos asociados a un ataque de virus, como son el análisis, la reparación y la limpieza de un sistema infectado.

Incluye también la pérdida de productividad y, en consecuencia, los ingresos, al provocar interrupciones en la marcha habitual del trabajo, debido a la imposibilidad de acceder al sistema.

El secuestro de los datos de la empresa dañan nuestra reputación ya que los clientes exigen la guarda y custodia de su privacidad, que en caso de producirse un ataque, no solo se violará, sino que, podrían causar perjuicios al disponer los ciberdelincuentes de tus datos.

El secuestro de los datos de la empresa dañan nuestra reputación ya que los clientes exigen la guarda y custodia de su privacidad, que en caso de producirse un ataque, no solo se violará, sino que, podrían causar perjuicios al disponer los ciberdelincuentes de tus datos.

Y nadie quiere trabajar con una empresa con un historial de mala calidad en la seguridad de datos.

Y honorarios legales que deberíamos sufragar en caso necesario de ser preciso investigar si hemos incumplido las leyes vigentes, ir a dosier Reglamento General de Protección de Datos, RGPD, que conlleva multas que pueden ser cuantiosas:

«los responsables y encargados establecerán las medidas técnicas y organizativas apropiadas para garantizar un nivel de seguridad adecuado en función de los riesgos detectados en el análisis previo»

Suena muy mal, ¿verdad?

Por todo esto, desde Grupo Garatu no nos cansamos de advertirte sobre la importancia de estar muy alerta a esas amenazas. Como así os quisimos transmitir en uno de nuestros numerosos artículos sobre ciberseguridad: «Decálogo sobre ciberseguridad: Tu también estás implicado» ya que tener en cuenta ciertos pasos van a ayudarte a no estar tan expuesto a los ataques.

Por todo esto, desde Grupo Garatu no nos cansamos de advertirte sobre la importancia de estar muy alerta a esas amenazas. Como así os quisimos transmitir en uno de nuestros numerosos artículos sobre ciberseguridad: «Decálogo sobre ciberseguridad: Tu también estás implicado» ya que tener en cuenta ciertos pasos van a ayudarte a no estar tan expuesto a los ataques.

Ponérselo más difícil, es fácil para ti.

Pide una consultoría a nuestros expertos en info@grupogaratu.com o en el tel. 943 344 645